Crazymakers

Faites-le vous même!

|

| ||

| SOUTENEZ-NOUS! Déjà 28 personnes nous ont soutenu. Nous vous en sommes très reconnaissants. |

RETROUVEZ NOUS SUR: |

Faites-le vous même!

|

| ||

| SOUTENEZ-NOUS! Déjà 28 personnes nous ont soutenu. Nous vous en sommes très reconnaissants. |

RETROUVEZ NOUS SUR: |

Internet/Réseau.

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

Environ 5 heures en comptant les temps d'installation.

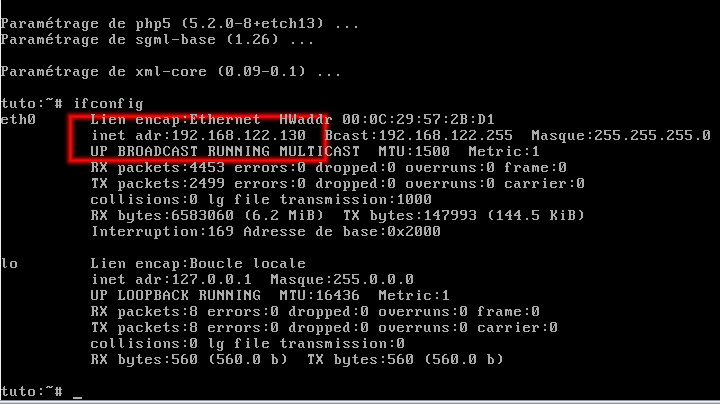

Pour activer le contrôle distance, il faut obtenir l'IP du raspberry sur votre réseau, pour cela, il faut taper cette commande dans la console du PI

|

||

On obtient donc l'ip du raspberry... (il est également possible d'obtenir cet IP dans la page d'administration de votre box.)

On peut donc lancer PuTTY et saisir les informations demandées.

Cliquez sur Oui...

login as: Pi

Mot de passe par défaut: raspberry

|

|

|

Installation du controle à distance sur le raspberry

Cette commande démarrera le serveur VNC, la première fois que vous exécuterez cette commande on vous demandera votre mot de passe à 8 caractères...

https://www.realvnc.com/download/viewer/

Voilà qui facilitera la suite des opérations...

|

|

|

|

||

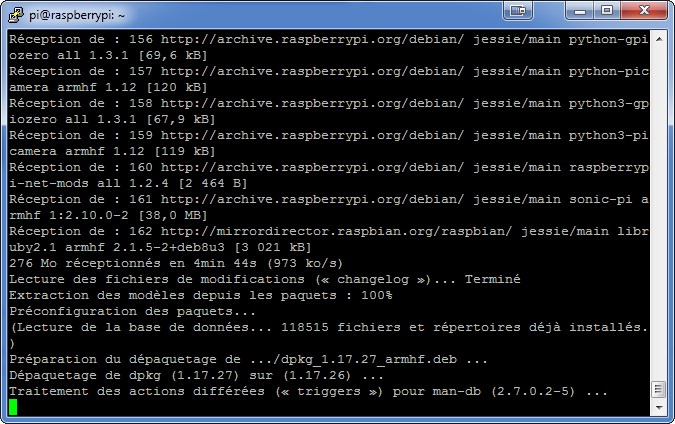

Il faut prévoir un bon moment pour cette mise à jour, allez prendre un café, un thé ou une bière... Une fois terminée, on redémarre le raspberry via la commande

Formatage du disque dur en ext3 (Format nécessaire au paramétrage des droits, un formatage en NTFS, FAT ou FAT32 peut générer des problèmes dans le paramétrage des droits (Bloquer tous les droits au seul compte root).

Démontage du disque dur

Création du dossier du serveur de données et lien entre le disque dur et celui-ci

Montage automatique au démarrage du disque dur sur le dossier:

Ajouter :

Installation de Owncloud

Allez prendre un café...

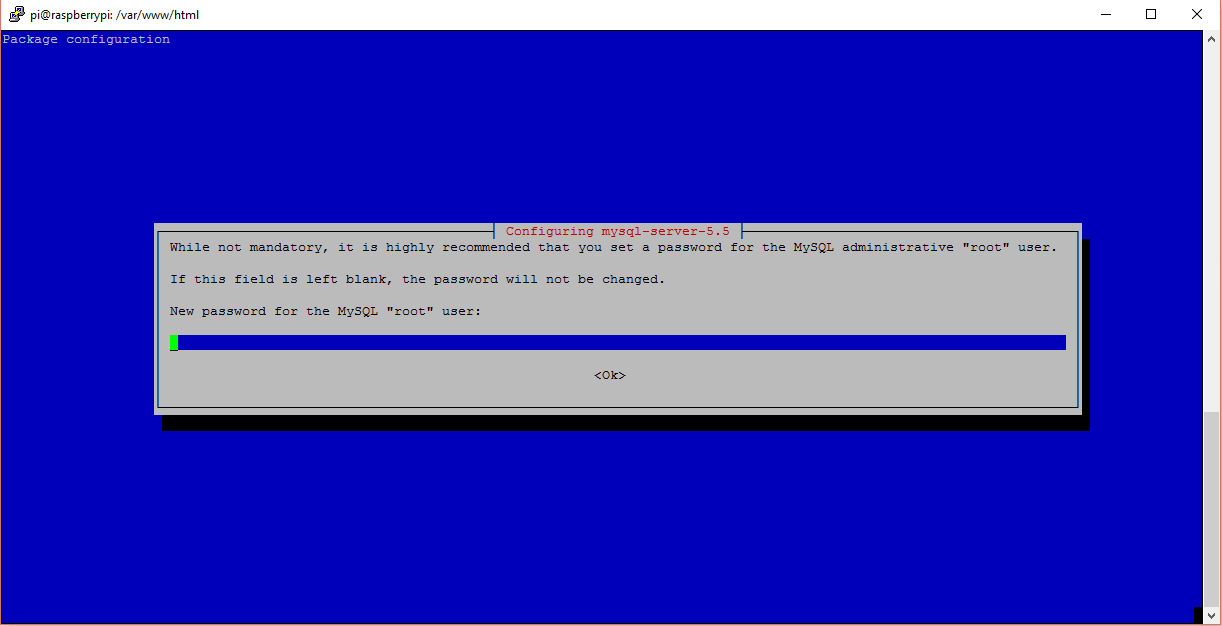

Installation de mysql pour gestionnaire de base de données (Uniquement si il ne s'est pas installé avec owncloud!)

|

||

Il va falloir définir la taille maximale qu'il ser apossible d'uploader via owncloud en éditant "php.ini"

Modifiez les valeurs de « post_max_size » et « upload_max_filesize » en une valeur plus élevée (exemple: 3000M (3 Go)).

Assurez-vous que les fichiers .htaccess soient pris en compte par le serveur

Remplacez les « AllowOverride None » par « AllowOverride All ».

Comme nous l’avons dit plus haut, nous allons utiliser la base de données MySQL. Pour des raisons de sécurité, nous allons créer un utilisateur dédié à OwnCloud, qui ne pourra utiliser que la base de OwnCloud.

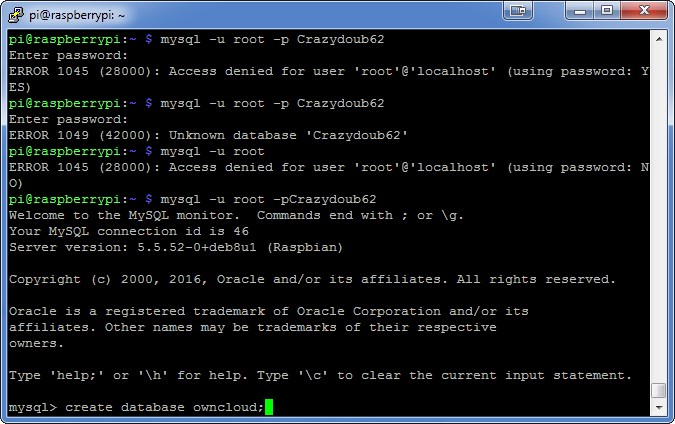

Tout d’abord, connectez vous à MySQL avec la commande suivante :

Le password à employer est celui de l’utilisateur « root » de MySQL. Vous ne devez pas mettre d’espace entre l’argument « -p » et le mot de passe.

Maintenant que nous sommes connectés à MysQL, nous allons créer la base « owncloud » avec la commande ci-dessous :

|

||

Nous avons choisis de nommer la base du même nom que l’application afin vous ne se soyez pas perdu, mais vous pouvez la nommer comme bon vous semble (dans ce cas, vous devrez adapter la suite du tutoriel à votre choix).

Nous allons maintenant ajouter un utilisateur et lui donner tous les droits sur la table OwnCloud. Pour cela, il vous suffit d’exécuter la commande suivante :

Détaillons les arguments, « owncloud » correspond à la base créée juste avant.

La partie « .* » permet de préciser que nous souhaitons donner l’accès à toutes les tables contenues dans la base owncloud.

L’argument «<le_nom_du_user» doit-être remplacé par le nom que vous souhaitez donner à l’utilisateur que nous allons créer, et « <le_password_du_user> » est le mot de passe que vous souhaitez donner à ce nouvel utilisateur.

Nous vous conseillons de choisir un utilisateur au nom clair (« owncloud » par exemple) et avec un password complexe !

Ces informations nous serons demandées lors de notre première connexion au site owncloud.

Maintenant que la partie MySQL est finie, vous pouvez quitter MySQL avec un simple CTR+D ou la commande suivante.

Avant d'accéder à la configuration de owncloud, il faut procéder au changement de propriétaire du dossier principal du NAS et modifier l'attribution des droits

On paramètre la racine du serveur

en modifiant:

Enregistrer le fichier et redémarrer Apache avec la ligne de commande suivante :

Rendez-vous à http://[votre_ip] pour accéder à la page de configuration de owncloud

Choisissez votre nom d'utilisateur et votre mot de passe

saisissez l'adresse des fichiers dans le cloud (/media/NAS)

Vos identifiants mysql:

root, [motdepasse], owncloud, localhost.

|

|

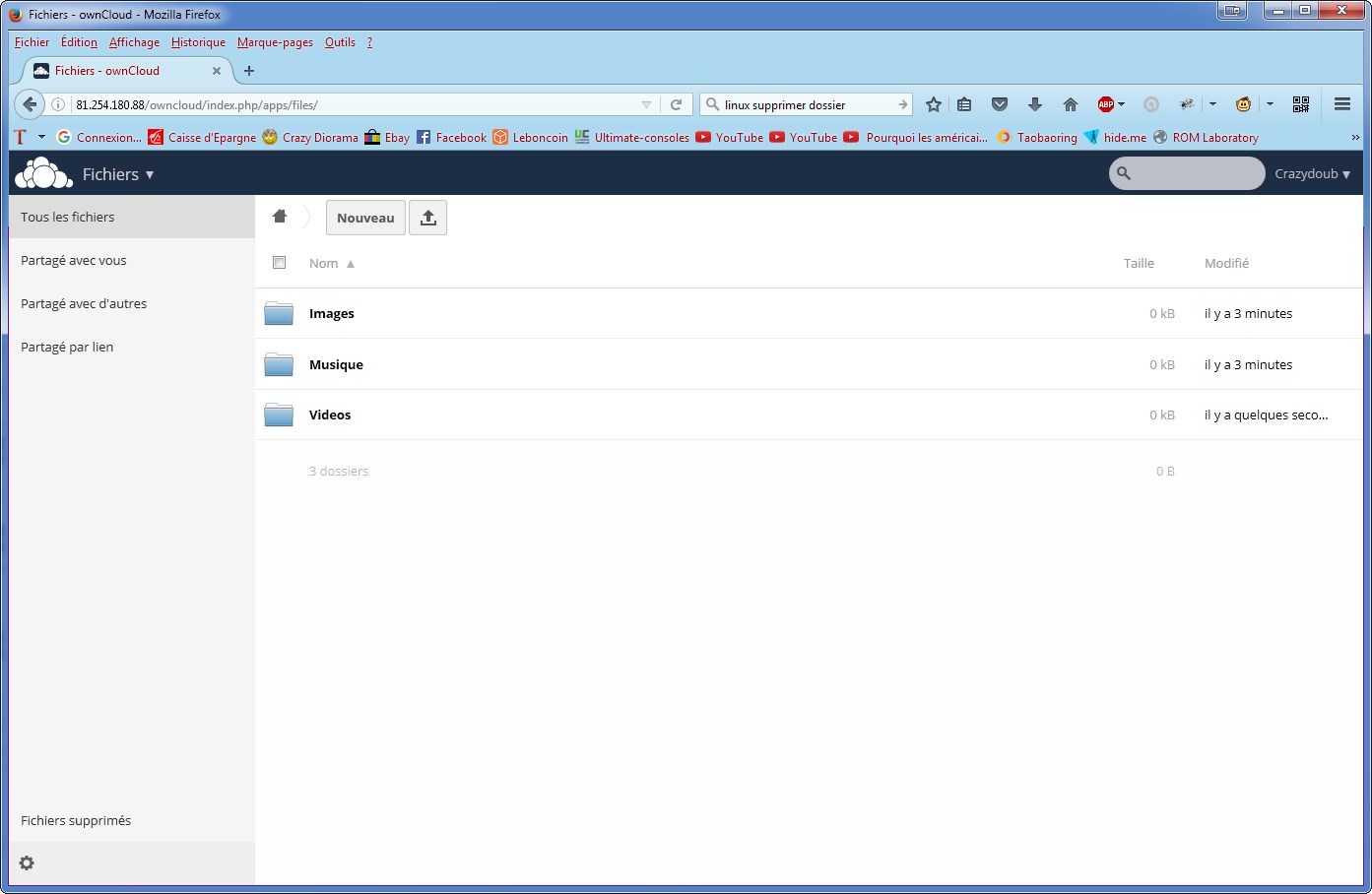

Supprimez les fichiers présents sur le cloud.

Retournez dans la console du PI et lancez ces 3 commandes

Si tout se passe bien, vous devriez avoir 3 dossiers dans votre owncloud sinon, il y a un problème de permissions, dans ce cas il faudra refaire un CHMOD.

|

||

Ajout d'un utilisateur samba (doit être le même que votre nom d'utilisateur précédemment créé sur le raspberry!)

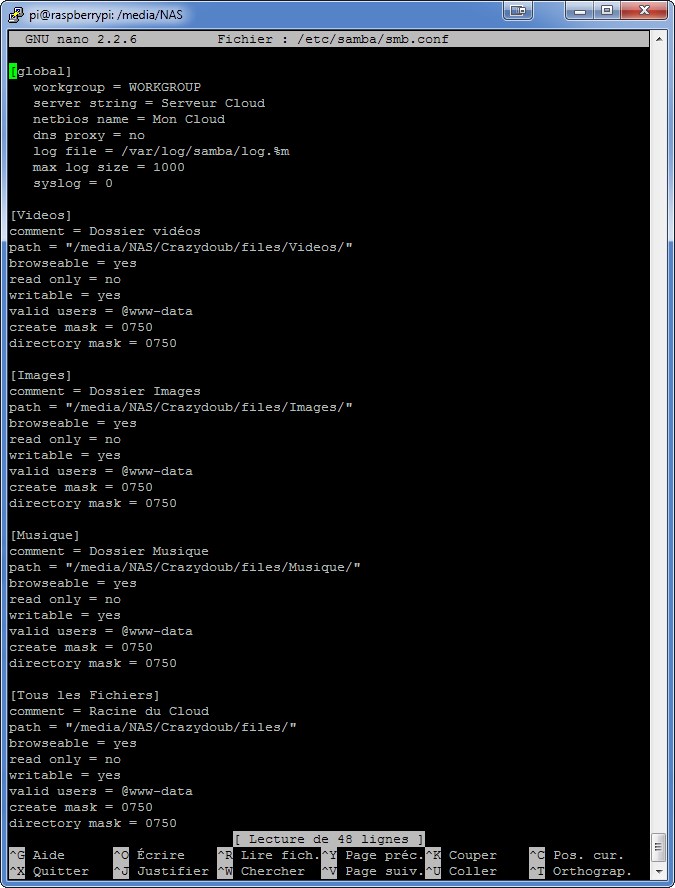

Sauvegarde de la configuration par débaut de Samba et creation d’une config:

|

||

contenu :

[Videos]

comment = Dossier vidéos

path = "/media/NAS/Crazydoub/files/Videos/"

browseable = yes

read only = no

writable = yes

valid users = @www-data

create mask = 0770

directory mask = 0770

[Images]

comment = Dossier Images

path = "/media/NAS/Crazydoub/files/Images/"

browseable = yes

read only = no

writable = yes

valid users = @www-data

create mask = 0770

directory mask = 0770

[Musique]

comment = Dossier Musique

path = "/media/NAS/Crazydoub/files/Musique/"

browseable = yes

read only = no

writable = yes

valid users = @www-data

create mask = 0770

directory mask = 0770

[Tous les Fichiers]

comment = Racine du Cloud

path = "/media/NAS/Crazydoub/files/"

browseable = yes

read only = no

writable = yes

valid users = @www-data

create mask = 0770

directory mask = 0770

Paramétrez les ports de votre box (PAT/NAT)

| Nom | Protocole | Port |

| SSH | TCP | 22 |

| Nbname | UDP | 137 |

| Nbdatagram | UDP | 138 |

| Nbsession | TCP | 139 |

| Direct | Les deux | 445 |

| SSL (Si utilisé) | Les deux | 443 |

| http server | TCP | 80 |

On crée un répertoire où seront stockés les certificats.

Puis on génère les certificats pour 3 ans (1095 jours) dans ce répertoire.

Remplissez tous les champs

Le plus important est le "Common Name" qui doit être l'adresse depuis laquelle vous accédez à votre serveur depuis l'extérieur...

On active le module SSL d'Apache

On met en place le site par défaut (default-ssl) en créant un lien symbolique.

On édite le fichier qu'on vient de lier

Et on modifie les deux lignes suivantes:

Activation du module headers d'Apache

Ajout du header dans les paramètres SSL du site

ajouter après "<VirtualHost *:443>"

Modifier le "DocumentRoot" qui avait été modifié précédemment pour une connexion non sécurisée

Redémarrer apache

Voilà, vous pouvez vous connecter à votre serveur et à owncloud via:

https://[IP_DU_RASPBERRY]

Votre navigateur vous affichera sûrement une alerte pour vous indiquer que le certificat provient d'une auto-signature, c'est normal puisque c'est le cas. Cochez alors"Ignorer toujours" ou équivalent...

Newsletter (Lettre d'information)Recevez nos lettres d'information dans votre boite mail. |